Protection efficace des points d'attaque

Comment se protéger des attaques et de leurs éventuelles conséquences ? Ici, la responsabilité incombe non seulement aux fabricants, mais aussi aux exploitants. Ceux-ci doivent en effet mettre en œuvre les mesures des fabricants et veiller en permanence à ce que les systèmes soient à jour.

- Segmentation du réseau Les composants photovoltaïques doivent être strictement séparés du réseau local du domicile ou de l'entreprise et, dans l'idéal, n'être accessibles que par des canaux VPN dédiés. Les accès à distance aux moniteurs, etc. ne doivent jamais être non cryptés ou publics.

- Authentification forte Les mots de passe par défaut doivent être modifiés immédiatement. Toutes les applications doivent utiliser l'authentification multifactorielle (MFA) afin d'éviter le vol d'identité.

- Mises à jour et correctifs réguliers Les mises à jour des micrologiciels et des logiciels sont obligatoires. Les fabricants travaillent en permanence sur ce que l'on appelle des patchs de fabricants, c'est-à-dire des mises à jour pour les logiciels qui concernent des lacunes de sécurité. Les patchs sont inclus dans les mises à jour des micrologiciels et doivent être appliqués par les exploitants.

- Monitoring & Logging Tous les accès et les modifications de configuration doivent pouvoir être audités. Des outils de monitoring spéciaux aident ici, ils détectent à temps les anomalies et les accès étrangers.

- Backup & Incident Response Un plan d'urgence en cas de fuite de données ou de panne de système est essentiel. Les données doivent être sauvegardées et les responsables doivent savoir comment réagir correctement aux incidents.

- Formation du personnel Il est important que le personnel technique et les opérateurs soient régulièrement formés et sensibilisés à la cybersécurité, par exemple aux attaques de phishing, à l'ingénierie sociale ou aux risques liés aux médias sociaux.

- Protection des données & RGPD Toujours s'assurer que les fabricants disposent d'une réglementation correspondante en matière de protection des données. Les données d'électricité en direct contiennent des informations personnelles et doivent donc être particulièrement protégées. Leur transmission ne peut se faire que sur une base contractuelle et légale, conformément aux règles du RGPD.

Mesures de sécurité dans le monitoring PV

Les points mentionnés ci-dessus s'appliquent en principe à tous les systèmes d'une installation PV qui permettent aux pirates d'accéder à l'installation. Il s'agit non seulement des onduleurs, des passerelles, mais aussi des systèmes de surveillance ou de gestion PV. Les "gestionnaires d'énergie", comme ceux de Solar-Log™, constituent justement l'interface entre l'installation PV et les fournisseurs d'énergie et doivent être protégés en conséquence.

L'exemple de Solar-Log™ montre clairement comment de tels systèmes sont protégés - aussi bien par le fabricant que par les exploitants.

La sécurisation de la transmission des données est un thème central de la protection de l'installation PV. Solar-Log™ utilise des normes de cryptage modernes comme TLS (Transport Layer Security) pour garantir une communication sécurisée entre les appareils, les portails et les applications mobiles. En outre, les données dans le cloud sont également protégées par un cryptage. Les prestataires de services cloud utilisés sont certifiés ISO 27001, ce qui garantit des exigences élevées en matière de sécurité et de disponibilité.

Un autre point fort est la gestion des utilisateurs et des accès. Solar-Log™ utilise le principe de l'attribution minimale des droits ("Least Privilege") et introduit un contrôle d'accès basé sur les rôles. Les utilisateurs doivent utiliser des mots de passe forts et une authentification à deux facteurs (2FA) est proposée sur demande. Les processus d'accès sont entièrement consignés et peuvent être analysés si nécessaire.

Des principes de sécurité stricts sont également appliqués dans le développement de logiciels. Le code source est contrôlé en interne, régulièrement scanné pour détecter les failles et vérifié par des tests d'intrusion externes. Il s'agit ainsi de s'assurer que les failles sont détectées et éliminées à temps. Les clients sont informés des mises à jour relatives à la sécurité et reçoivent des instructions claires sur l'installation de nouveaux firmwares.

En cas d'incident de sécurité, Solar-Log™ dispose de sa propre équipe de réponse aux incidents. Celle-ci analyse et évalue les problèmes de sécurité identifiés, coordonne les contre-mesures et informe les utilisateurs concernés dans les meilleurs délais. Les processus de réaction sont documentés et régulièrement testés. Il convient de mentionner en particulier la réaction aux vulnérabilités connues comme CVE202247767 (porte dérobée dans les anciennes versions du micrologiciel), qui ont été corrigées par des mises à jour correspondantes.

En outre, Solar-Log™ veille aux aspects de sécurité dès le développement du produit ("Security by Design"). Il s'agit par exemple de l'utilisation de PKCE (Proof Key for Code Exchange) pour l'authentification web. L'intégration de technologies sûres et la protection des interfaces locales des appareils contre les accès non autorisés font également partie de la norme.

En résumé, il apparaît qu'une approche globale de la cybersécurité est suivie. Elle combine des mesures techniques avec des processus organisationnels et mise sur la transparence et l'amélioration continue.

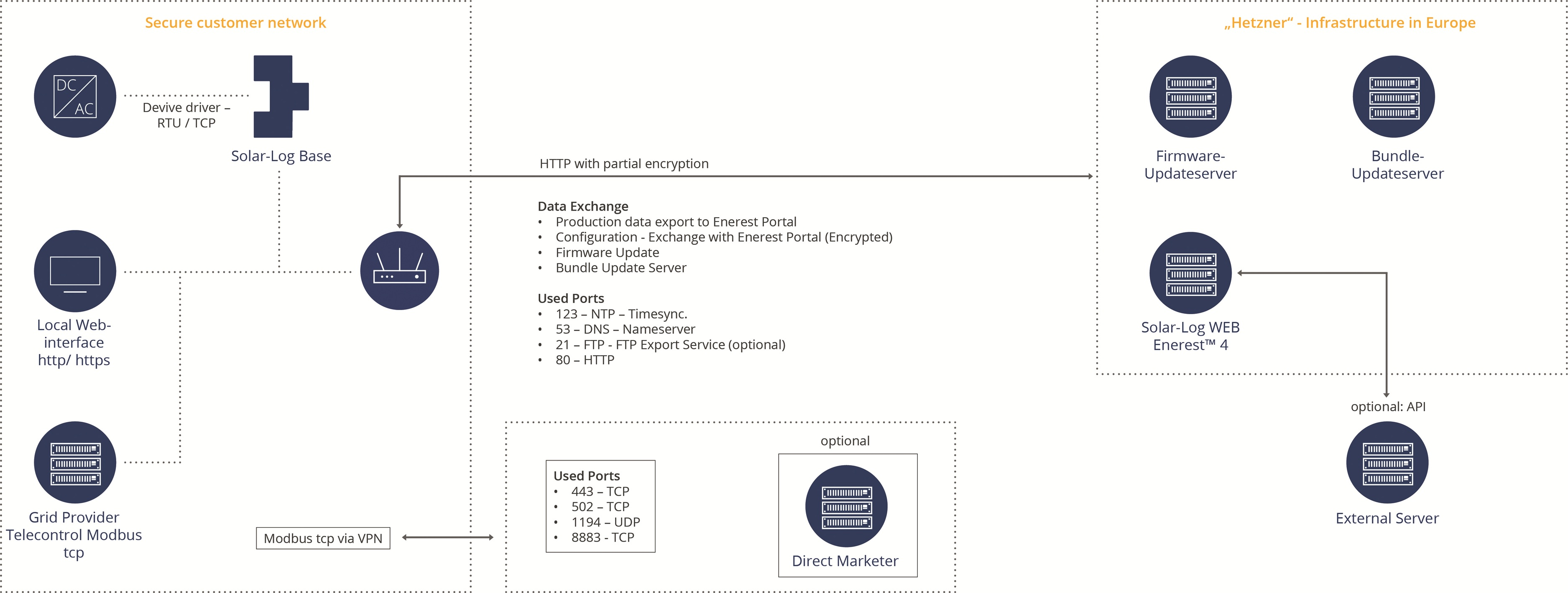

L'image montre la communication réseau du système de gestion d'énergie photovoltaïque Solar-Log™ Base dans un réseau client sécurisé. Ici, les données sont transmises au portail en ligne Solar-Log WEB Enerest™ et les mises à jour du micrologiciel et des bundles sont effectuées. Cette architecture garantit une communication sécurisée et structurée entre les appareils locaux, les services cloud et les partenaires optionnels tels que les distributeurs directs ou les serveurs externes.