Protezione efficace dei punti di attacco

Come ci si protegge dagli attacchi e dalle possibili conseguenze? La responsabilità non è solo dei produttori, ma anche degli operatori. Questi ultimi devono attuare le misure previste dal produttore e controllare costantemente che i sistemi siano aggiornati.

- Segmentazione della rete I componenti FV devono essere rigorosamente separati dalla LAN domestica o aziendale e, idealmente, devono essere accessibili solo tramite canali VPN dedicati. L'accesso remoto ai monitor ecc. non deve mai essere pubblico o non criptato.

- Autenticazione forte Le password standard devono essere cambiate immediatamente. Tutte le applicazioni devono utilizzare l'autenticazione a più fattori (MFA) per prevenire il furto di identità.

- Aggiornamenti e patch regolari Gli aggiornamenti del firmware e del software sono obbligatori. I produttori lavorano continuamente alle cosiddette patch del produttore, ovvero aggiornamenti del software che risolvono le vulnerabilità di sicurezza. Le patch sono incluse negli aggiornamenti del firmware e devono essere installate dagli operatori.

- Monitoraggio e registrazione Tutti gli accessi e le modifiche alla configurazione devono essere verificabili. Speciali strumenti di monitoraggio aiutano a riconoscere tempestivamente le anomalie e gli accessi non autorizzati.

- Backup e risposta agli incidenti È essenziale un piano di emergenza per le perdite di dati o i guasti del sistema. I dati devono essere sottoposti a backup e i responsabili devono sapere come rispondere correttamente agli incidenti.

- Formazione dei dipendenti È importante che i dipendenti tecnici e gli operatori siano regolarmente formati sulla sicurezza informatica e sensibilizzati di conseguenza, ad esempio sugli attacchi di phishing, sul social engineering o sui rischi dei social media.

- Protezione dei dati e GDPR Assicurarsi sempre che i produttori abbiano una corrispondente normativa sulla protezione dei dati. I dati sull'elettricità in tempo reale contengono informazioni personali e richiedono pertanto una protezione speciale. Possono essere trasmessi solo su base contrattuale e legale, in conformità alle norme del GDPR.

Misure di sicurezza nel monitoraggio FV

In linea di principio, i punti sopra elencati si applicano a tutti i sistemi di un impianto fotovoltaico che consentono ai malintenzionati di accedere al sistema. Oltre agli inverter e ai gateway, sono compresi anche i sistemi di monitoraggio e gestione FV. In particolare, i cosiddetti "gestori di energia", come quelli di Solar-Log™, costituiscono l'interfaccia tra l'impianto fotovoltaico e i fornitori di energia e devono essere protetti di conseguenza.

L'esempio di Solar-Log™ mostra come vengono protetti tali sistemi, sia dal produttore che dagli operatori.

Un aspetto fondamentale della protezione dell'impianto fotovoltaico è la sicurezza della trasmissione dei dati. Solar-Log™ si affida a moderni standard di crittografia come TLS (Transport Layer Security) per garantire una comunicazione sicura tra dispositivi, portali e applicazioni mobili. Inoltre, anche i dati nel cloud sono protetti dalla crittografia. I fornitori di servizi cloud utilizzati sono certificati secondo la norma ISO 27001, che garantisce elevati standard di sicurezza e disponibilità.

Un'altra attenzione è rivolta alla gestione degli utenti e degli accessi. Solar-Log™ utilizza il principio del minimo privilegio e introduce un controllo degli accessi basato sui ruoli. Gli utenti devono utilizzare password forti e l'autenticazione a due fattori (2FA) è disponibile su richiesta. I processi di accesso sono completamente registrati e possono essere analizzati se necessario.

Anche nello sviluppo del software vengono seguiti rigorosi principi di sicurezza. Il codice sorgente viene controllato internamente, scansionato regolarmente alla ricerca di vulnerabilità e controllato da test di penetrazione esterni. Questo per garantire che le vulnerabilità vengano scoperte ed eliminate in una fase iniziale. I clienti vengono informati sugli aggiornamenti rilevanti per la sicurezza e ricevono istruzioni chiare su come installare il nuovo firmware.

In caso di incidente di sicurezza, Solar-Log™ dispone di un proprio team di risposta agli incidenti. Questo team analizza e valuta i problemi di sicurezza identificati, coordina le contromisure e informa gli utenti interessati il più rapidamente possibile. I processi di risposta sono documentati e regolarmente testati. Particolarmente degna di nota è la risposta a vulnerabilità note come CVE202247767 (backdoor nelle versioni precedenti del firmware), che sono state corrette da aggiornamenti corrispondenti.

Inoltre, Solar-Log™ presta attenzione agli aspetti della sicurezza già durante lo sviluppo dei prodotti ("Security by Design"). Ciò include, ad esempio, l'uso di PKCE (Proof Key for Code Exchange) per l'autenticazione web. Anche l'integrazione di tecnologie sicure e la protezione delle interfacce locali dei dispositivi da accessi non autorizzati sono standard.

In sintesi, è chiaro che si sta perseguendo un approccio olistico alla sicurezza informatica. Questo approccio combina misure tecniche e processi organizzativi e si concentra sulla trasparenza e sul miglioramento continuo.

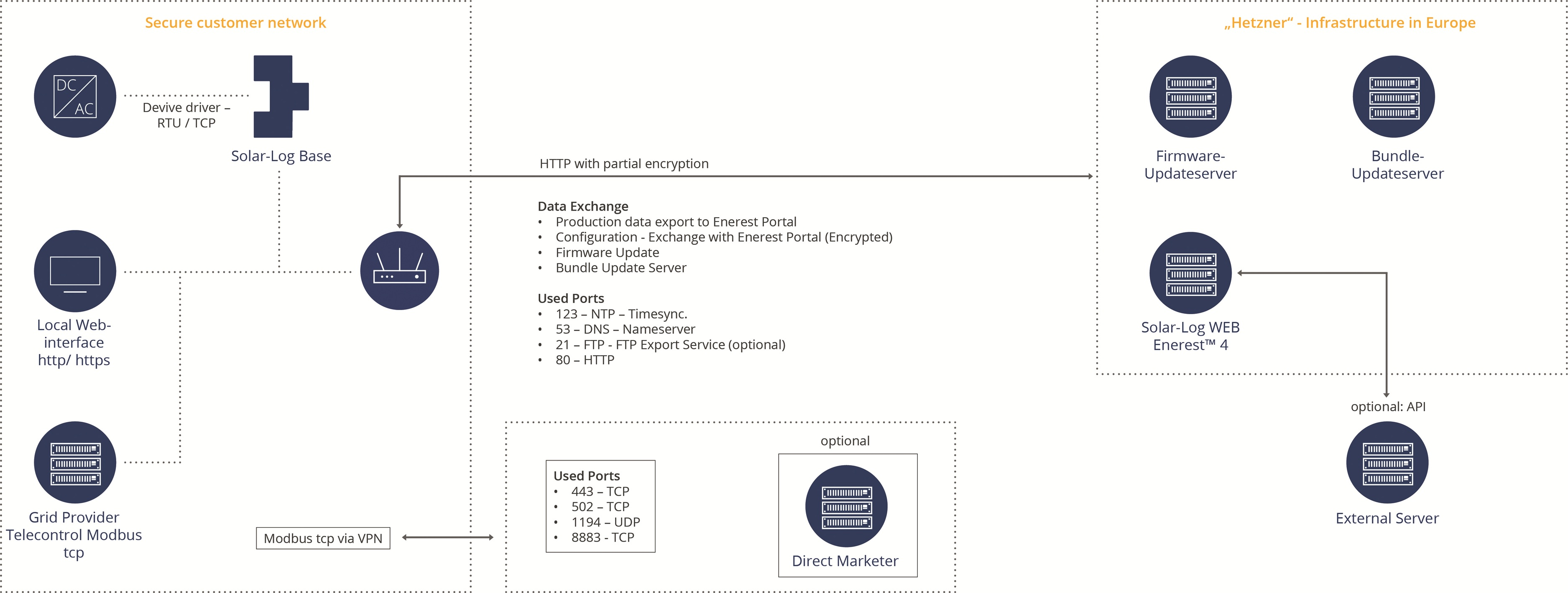

L'immagine mostra la comunicazione di rete del sistema di gestione dell'energia fotovoltaica Solar-Log™ Base in una rete cliente protetta. Qui i dati vengono trasmessi al portale online Solar-Log WEB Enerest™ e vengono eseguiti gli aggiornamenti del firmware e dei pacchetti. Questa architettura garantisce una comunicazione sicura e strutturata tra dispositivi locali, servizi cloud e partner opzionali come distributori diretti o server esterni.