Effektiver Schutz der Angriffspunkte

Wie schützt man sich nun für Angriffen und den möglichen Folgen? Hier liegt die Verantwortung neben den Herstellern auch bei den Betreibern. Denn diese müssen die Maßnahmen der Hersteller umsetzen und stetig ein Auge darauf haben, dass die Systeme auf dem aktuellen Stand sind.

- Netzsegmentierung

PV-Komponenten sollten strikt vom Heim oder FirmenLAN getrennt sein und idealerweise nur über dedizierte VPNKanäle erreichbar sein. RemoteZugriffe auf Monitore etc. dürfen nie unverschlüsselt oder öffentlich sein. - Starke Authentifizierung

StandardPasswörter müssen sofort geändert werden. Alle Anwendungen sollten MultiFaktorAuthentifizierung (MFA) einsetzen, um Identitätsdiebstahl vorzubeugen. - Regelmäßige Updates & Patches

Firmware- und Software-Updates sind Pflicht. Die Hersteller arbeiten kontinuierlich an sogenannten Herstellerpatches, also Aktualisierungen für Software, die Sicherheitslücken betreffen. Die Patches sind in den Firmware-Updates enthalten und müssen von den Betreibern aufgespielt werden. - Monitoring & Logging

Alle Zugriffe und Konfigurationsänderungen müssen auditierbar sein. Hier helfen spezielle Monitoring-Tools, diese erkennen Anomalien und Fremdzugriffe frühzeitig. - Backup & Incident Response

Ein Notfallplan für Datenlecks oder Systemausfälle ist essenziell. Daten müssen gesichert sein, und Verantwortliche müssen wissen, wie sie auf Vorfälle richtig reagieren. - Mitarbeiterschulung

Es ist wichtig, dass technische Mitarbeiter und Betreiber regelmäßig im Bereich Cyber-Security geschult und entsprechend sensibilisiert werden - zum Bespiel: über Phishing-Attacken, Social Engineering oder Social-Media-Risiken. - Datenschutz & DSGVO

Immer darauf achten, dass die Hersteller eine entsprechende Datenschutzverordnung haben. Live-Stromdaten enthalten personenbezogene Informationen und müssen damit besonders geschützt werden. Deren Weitergabe darf nur auf vertraglicher und rechtlicher Grundlage erfolgen, in Übereinstimmung mit DSGVO-Regeln.

Sicherheitsmaßnahmen im PV-Monitoring

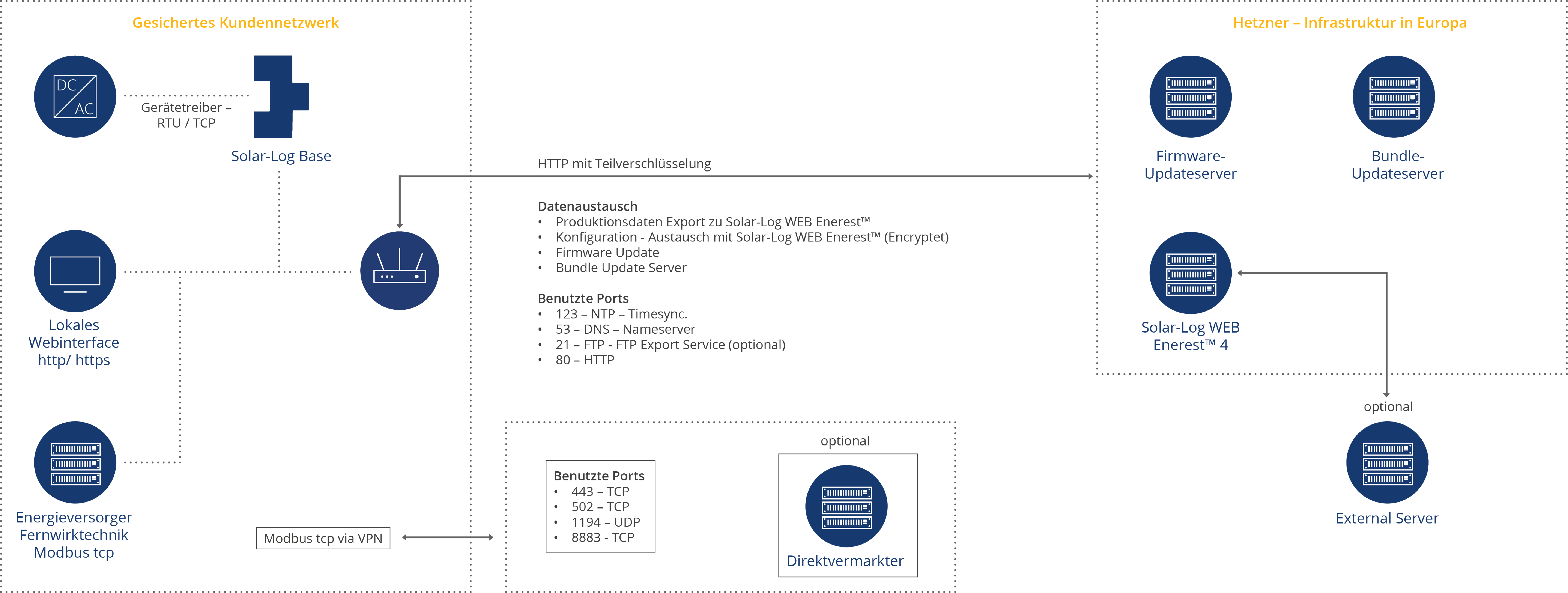

Diese oben aufgeführten Punkte gelten im Prinzip für alle System einer PV-Anlage, die Angreifern einen Zugriff auf die Anlage ermöglichen. Das sind neben den Wechselrichtern, Gateways auch PV-Monitoring- bzw. PV-Management-Systeme. Gerade die sogenannten „Energie Manager“, wie z. B. von Solar-Log™, bilden die Schnittstelle von PV-Anlage zu den Energieversorgen und müssen entsprechend geschützt werden.

Am Beispiel von Solar-Log™ wird deutlich, wie solche Systeme geschützt werden – sowohl von Herstellerseite wie auch von den Betreibern.

Ein zentrales Thema zum Schutz der PV-Anlage ist hierbei die Absicherung der Datenübertragung. Solar-Log™ setzt auf moderne Verschlüsselungsstandards wie TLS (Transport Layer Security), um eine sichere Kommunikation zwischen Geräten, Portalen und mobilen Anwendungen zu gewährleisten. Darüber hinaus werden auch die Daten in der Cloud durch Verschlüsselung geschützt. Die genutzten Cloud-Dienstleister sind nach ISO 27001 zertifiziert, was hohe Anforderungen an Sicherheit und Verfügbarkeit garantiert.

Ein weiterer Schwerpunkt liegt im Bereich der Benutzer- und Zugriffsverwaltung. Solar-Log™ nutzt das Prinzip der minimalen Rechtevergabe („Least Privilege“) und führt eine rollenbasierte Zugriffskontrolle ein. Nutzer müssen starke Passwörter verwenden, und es wird auf Wunsch eine Zwei-Faktor-Authentifizierung (2FA) angeboten. Zugriffsvorgänge werden vollständig protokolliert und können bei Bedarf ausgewertet werden.

Auch in der Softwareentwicklung werden strikte Sicherheitsprinzipien verfolgt. Der Quellcode wird intern geprüft, regelmäßig auf Schwachstellen gescannt und durch externe Penetrationstests überprüft. So soll sichergestellt werden, dass Schwachstellen frühzeitig entdeckt und beseitigt werden. Kunden werden über sicherheitsrelevante Updates informiert und erhalten klare Anweisungen zur Installation neuer Firmware.

Im Fall eines Sicherheitsvorfalls verfügt Solar-Log™ über ein eigenes Incident-Response-Team. Dieses analysiert und bewertet erkannte Sicherheitsprobleme, koordiniert Gegenmaßnahmen und informiert betroffene Nutzer schnellstmöglich. Die Reaktionsprozesse sind dokumentiert und regelmäßig getestet. Besonders erwähnenswert ist die Reaktion auf bekannte Schwachstellen wie CVE202247767 (Backdoor in älteren Firmware-Versionen), die durch entsprechende Updates behoben wurden.

Darüber hinaus achtet Solar-Log™ bereits bei der Produktentwicklung auf Sicherheitsaspekte („Security by Design“). Dazu zählt etwa der Einsatz von PKCE (Proof Key for Code Exchange) bei der Web-Authentifizierung. Auch die Integration sicherer Technologien und der Schutz der lokalen Geräteoberflächen vor unerlaubtem Zugriff gehören zum Standard.

Zusammenfassend zeigt sich, dass ein ganzheitlicher Ansatz zur Cybersicherheit verfolgt wird. Dabei werden technische Maßnahmen mit organisatorischen Prozessen kombiniert und auf Transparenz sowie kontinuierliche Verbesserung gesetzt.

Das Bild zeigt die Netzwerkkommunikation des PV-Energiemanagement-Systems Solar-Log™ Base in einem gesicherten Kundennetzwerk. Hier werden Daten an das Onlineportal Solar-Log WEB Enerest™ übertragen und Firmware- sowie Bundle-Updates durchgeführt. Diese Architektur gewährleistet eine sichere, strukturierte Kommunikation zwischen lokalen Geräten, Cloud-Diensten und optionalen Partnern wie Direktvermarktern oder externen Servern.