Protección eficaz de los puntos de ataque

Entonces, ¿cómo protegerse contra los ataques y sus posibles consecuencias? La responsabilidad no sólo recae en los fabricantes, sino también en los operadores. Éstos deben aplicar las medidas del fabricante y vigilar constantemente si los sistemas están actualizados.

- Segmentación de la red Los componentes fotovoltaicos deben estar estrictamente separados de la LAN doméstica o de la empresa e, idealmente, sólo ser accesibles a través de canales VPN dedicados. El acceso remoto a los monitores, etc., nunca debe ser público ni sin cifrar.

- Autenticación fuerte Las contraseñas estándar deben cambiarse inmediatamente. Todas las aplicaciones deben utilizar la autenticación multifactor (MFA) para evitar el robo de identidad.

- Actualizaciones y parches periódicos Las actualizaciones de firmware y software son obligatorias. Los fabricantes trabajan continuamente en los llamados parches de fabricante, es decir, actualizaciones de software que solucionan vulnerabilidades de seguridad. Los parches se incluyen en las actualizaciones del firmware y deben ser instalados por los operadores.

- Supervisión y registro Todos los accesos y cambios de configuración deben ser auditables. Las herramientas especiales de supervisión ayudan a reconocer anomalías y accesos no autorizados en una fase temprana.

- Copias de seguridad y respuesta a incidentes Es esencial contar con un plan de emergencia en caso de fuga de datos o fallo del sistema. Hay que hacer copias de seguridad de los datos y los responsables deben saber cómo responder correctamente a los incidentes.

- Formación de los empleados Es importante que los empleados técnicos y los operadores reciban formación periódica sobre ciberseguridad y estén sensibilizados al respecto, por ejemplo, sobre ataques de phishing, ingeniería social o riesgos de las redes sociales.

- Protección de datos y GDPR Asegúrese siempre de que los fabricantes cuentan con la correspondiente normativa de protección de datos. Los datos de electricidad en directo contienen información personal y, por tanto, requieren una protección especial. Sólo pueden transmitirse sobre una base contractual y legal, de conformidad con la normativa GDPR.

Medidas de seguridad en la supervisión fotovoltaica

En principio, los puntos enumerados anteriormente se aplican a todos los sistemas de una instalación fotovoltaica que permiten a los atacantes acceder al sistema. Además de los inversores y las pasarelas, esto incluye también los sistemas de supervisión y gestión fotovoltaica. En particular, los llamados "gestores de energía", como los de Solar-Log™, forman la interfaz entre el sistema fotovoltaico y los proveedores de energía y deben protegerse en consecuencia.

El ejemplo de Solar-Log™ muestra cómo se protegen estos sistemas, tanto por parte del fabricante como de los operadores.

Un aspecto clave de la protección de la instalación fotovoltaica es la seguridad de la transmisión de datos. Solar-Log™ se basa en modernos estándares de cifrado como TLS (Transport Layer Security) para garantizar una comunicación segura entre dispositivos, portales y aplicaciones móviles. Además, los datos en la nube también están protegidos mediante cifrado. Los proveedores de servicios en la nube utilizados están certificados conforme a la norma ISO 27001, que garantiza altos niveles de seguridad y disponibilidad.

Otro aspecto importante es la gestión de usuarios y accesos. Solar-Log™ utiliza el principio del mínimo privilegio e introduce un control de acceso basado en roles. Los usuarios deben utilizar contraseñas seguras y se ofrece autenticación de dos factores (2FA) previa solicitud. Los procesos de acceso quedan totalmente registrados y pueden analizarse si es necesario.

En el desarrollo de software también se siguen estrictos principios de seguridad. El código fuente se comprueba internamente, se escanea periódicamente en busca de vulnerabilidades y se somete a pruebas de penetración externas. Así se garantiza que las vulnerabilidades se descubran y eliminen en una fase temprana. Los clientes son informados de las actualizaciones relevantes para la seguridad y reciben instrucciones claras sobre cómo instalar el nuevo firmware.

En caso de incidente de seguridad, Solar-Log™ cuenta con su propio equipo de respuesta a incidentes. Este equipo analiza y evalúa los problemas de seguridad identificados, coordina las contramedidas e informa a los usuarios afectados lo antes posible. Los procesos de respuesta están documentados y se comprueban periódicamente. Especialmente destacable es la respuesta a vulnerabilidades conocidas como CVE202247767 (puerta trasera en versiones antiguas de firmware), que se han subsanado mediante las correspondientes actualizaciones.

Además, Solar-Log™ ya presta atención a los aspectos de seguridad durante el desarrollo del producto ("Security by Design"). Esto incluye, por ejemplo, el uso de PKCE (Proof Key for Code Exchange) para la autenticación web. La integración de tecnologías seguras y la protección de las interfaces locales de los dispositivos contra accesos no autorizados también son estándar.

En resumen, está claro que se sigue un enfoque holístico de la ciberseguridad. Combina medidas técnicas con procesos organizativos y se centra en la transparencia y la mejora continua.

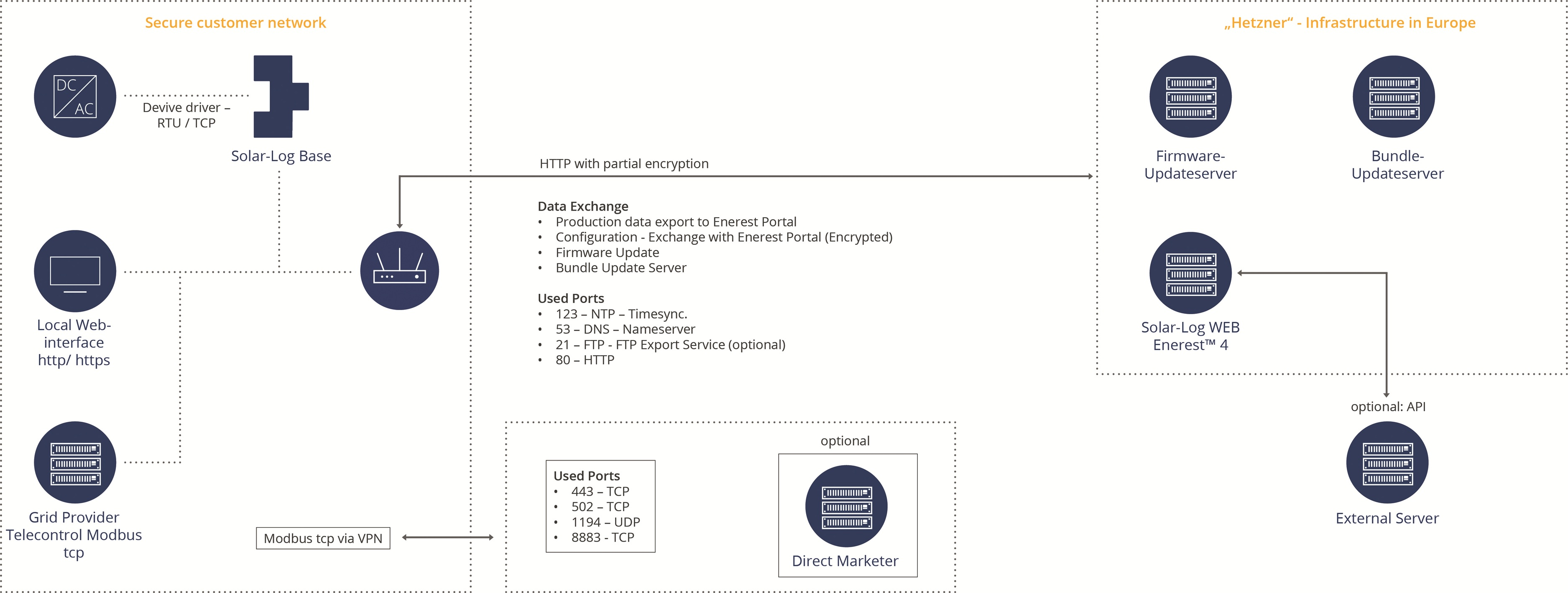

La imagen muestra la comunicación en red del sistema de gestión de energía fotovoltaica Solar-Log™ Base en una red segura del cliente. Aquí se transfieren los datos al portal en línea Solar-Log WEB Enerest™ y se realizan actualizaciones de firmware y paquetes. Esta arquitectura garantiza una comunicación segura y estructurada entre los dispositivos locales, los servicios en la nube y los socios opcionales, como los comercializadores directos o los servidores externos.